Provisioning / SCIM - Okta

Synchronisation automatique des annuaires

Provisioning (protocole SCIM)

Le « provisioning » est un terme utilisé pour parler de la synchronisation des annuaires. Par exemple, Okta est un annuaire. D’autres termes sont utilisés; on dit également d’Okta qu’il est un « fournisseur d’identités » ou bien encore un « identity provider » en anglais (terme qui sera employé le plus souvent).

Exemple de comportements du provisioning :

Un utilisateur est assigné à l’application Steeple dans Okta : l’utilisateur est retrouvé ou bien créé dans Steeple

Un utilisateur est supprimé d'un groupe/supprimé de l'application/désactivé dans Okta : il n’existera plus dans Steeple

Le provisioning est un outil puissant qui permet d’éviter certaines activités chronophages pour les administrateurs de communautés, dont la gestion des identités fait partie.

SCIM dans tout ça ?

SCIM est un protocole à suivre dans le cadre du développement d’une telle fonctionnalité. Pour que cela fonctionne bien, il faut être conforme à ce protocole.

PROVISIONING : STEEPLE / OKTA

RAPPEL : il est primordial d’avoir configuré le SSO avant de commencer la configuration du provisioning. Ni la configuration d’Okta ni celle de Steeple ne le permettent.

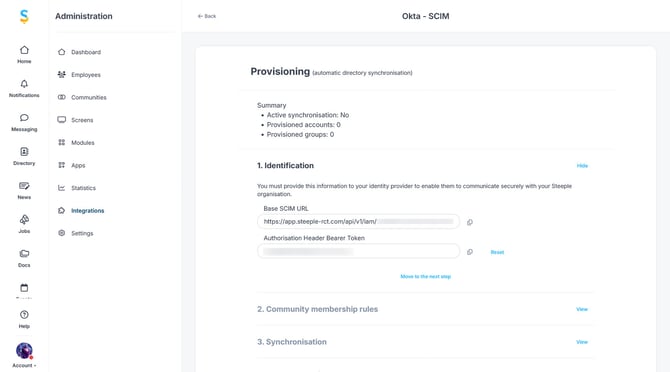

Dans Steeple :

Administration > Intégrations > Identifier "Okta - SCIM" et cliquer sur Installer

Cliquer ensuite sur Identification, pour afficher deux paramètres nécessaires à la configuration du provisioning : le tenant URL et le** Secret Token** :

Dans Okta :

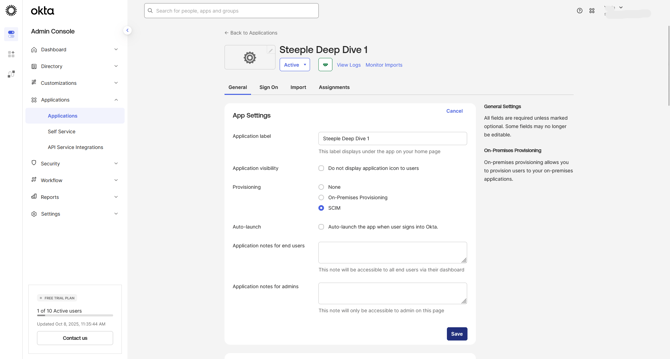

Okta App Overview > General > App Settings > Edit

Dans les paramètres généraux, le provisioning n’est pas activé par défaut. Il faut donc le faire manuellement et cliquer sur Save:

Après la sauvegarde de ces nouveaux paramètres, un onglet « Provisioning » apparaît plus haut à côté de « Sign On ». Cliquer sur Provisioning.

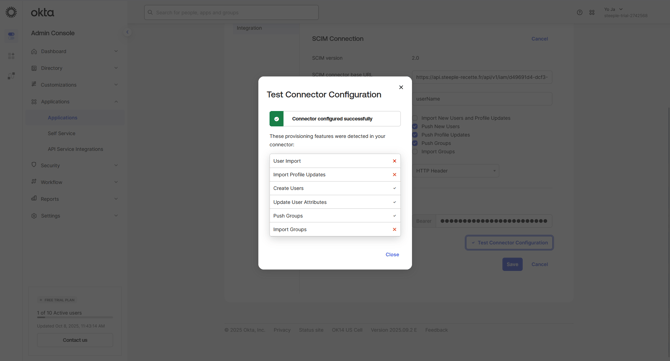

Dans la section Integration, cliquer ensuite sur Edit afin de modifier l’intégration du Provisioning sur Okta.

Cette étape est simple :

- Copier le Tenant URL dans Steeple et le coller dans le champ « SCIM connector base URL » dans Okta

- Dans Okta, dans le champ « Unique identifier Field for users », mettre : userName

- Cocher uniquement les cases “Push”

- Dans le menu déroulant « Authentification Mode », sélectionner HTTP Header

- Copier le Secret Token dans Steeple et le coller dans le champ « Authorization » dans Okta

- Testez la configuration

- Sauvegarder

Ne pas oublier de tester la connexion en cliquant sur « Test Connector Configuration ». Cela va tester chacune des actions sélectionnées précédemment en envoyant une requête au serveur de Steeple pour vérifier qu’une connexion est bien établie entre les deux applications.

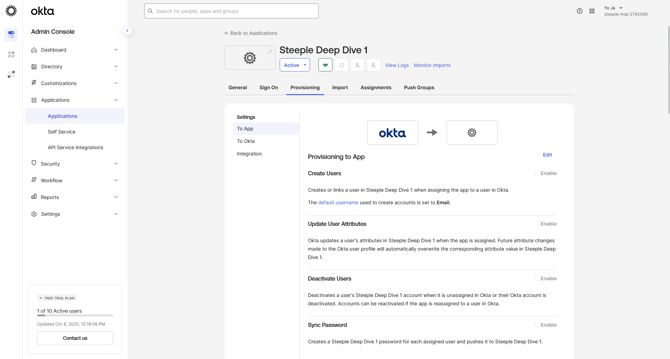

Toujours dans Okta :

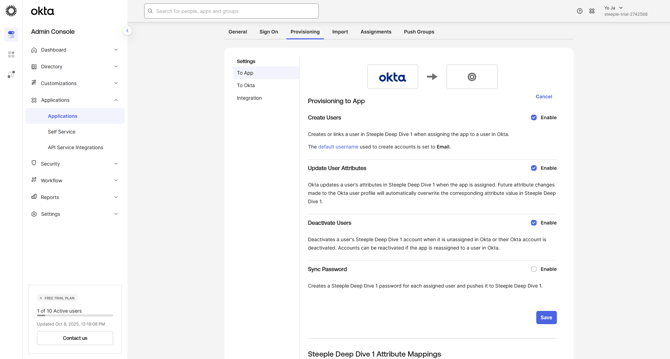

Afin de définir les actions qui déclencheront des instructions de synchronisation, il faut éditer la configuration de la section "To App".

App Okta Overview > Provisioning > Settings > To App > Edit :

Sélectionnez les options "Create Users", "Update User Attributes" et "Deactivate Users"

Sauvegardez

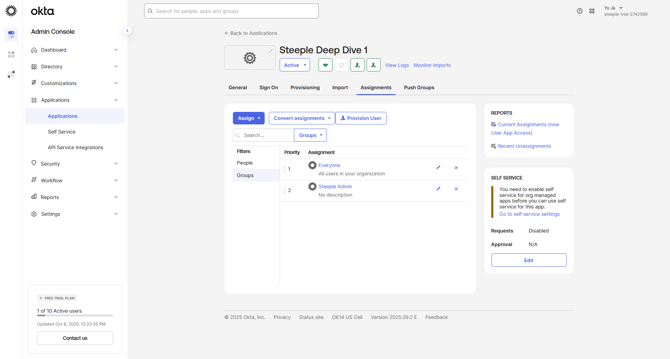

Afin de récupérer la liste des profils dans Steeple, il faut assigner l’ensemble des utilisateurs une fois le provisioning mis en place ; c’est ainsi que fonctionne Okta.

App Overview > Assignments > Assign > Assign to People (ou Groups)

Ajoutez les groupes de personnes à synchroniser avec Steeple.

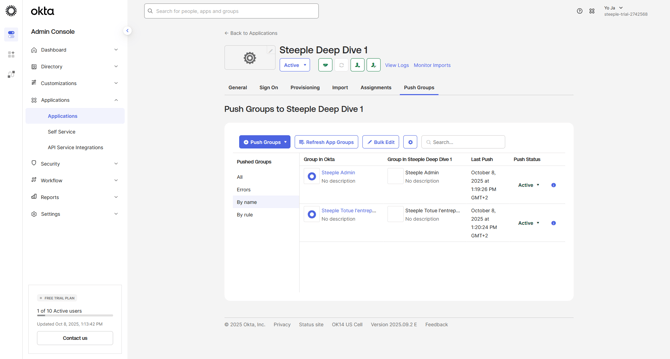

Afin de pouvoir associer les groupes Okta avec les communautés Steeple, il faut également définir les groupes qui seront connus de Steeple, dans l'onglet "Push Groups".

App Overview > Push Groups

Ajoutez les groupes que vous souhaitez faire correspondre à une communauté Steeple. Dans Steeple :

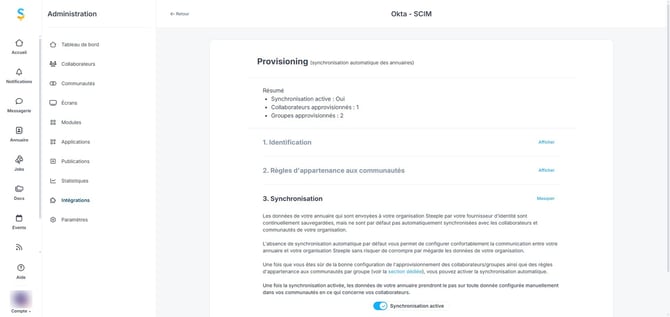

La dernière étape consiste en activant la synchronisation sur Steeple.

Une fois cette dernière action réalisée, une liste de profils est importée dans Steeple.

Contrairement à d’autres fournisseurs d’identité (identity providers), Okta opère de manière quasi-immédiate les changements effectués.

Bon à savoir :

En tant qu’administrateur, vous avez également la possibilité de supprimer cette méthode d’accès pour revenir à un système d’authentification dit « classique », avec e-mail et mot de passe.

Pour cela il suffit de décocher la case pour rompre la synchronisation.